台股夢遊記-股票質押

最近在網路或PPT看到「股票質押」,花點時間了解一下,指供個人觀點,無任何推薦。

股票質押是什麼?

簡單來說,股票質押就是把你自已的股票拿去抵押,跟銀行或券商以指定的利率借錢,合約內容看各銀行或券商。

好處:

1.多一筆資金(一般抵押股票價值60%)可以應用,合約期間(6月)只需要付利息,不用付本金。

2.保留股票所有權,享有除權息等權益。

缺點:

1.股票庫存在集保E手掌握APP是看不到的,因為已經抵押給銀行或券商,只有在銀行或券商才可以查到,如果對庫存張數有需要的都請注意。

2.借貸利率會跟著市場變化,依據台灣央行是否升息來決定。

3.股票維持率每日會依抵押股票市值變化,後面會說明。

股票質押維持率是什麼?

股票質押維持率是指股票市值占借款金額的比率。如果維持率低於一定程度(通常為130%,實際依抵押銀行或券商合約),抵押的銀行或券商就會要求你補繳保證金、提高維持率。若未能在規定時間內補繳,銀行或券商就會強制賣出擔保品股票,藉此償還該筆借款。

如果有興趣可以參考某券商在網路提供的鈔優貸資料,也可以google看看。或自行去網路查詢「股票質押」,資料超多很多人分享也超詳細。有問題也不要來問我~我是網路查詢和各大AI提供的訊息。

很重要講三次,質押股票前,要先評估自己的資金狀況及了解運作流程,不要隨意執行。

很重要講三次,質押股票前,要先評估自己的資金狀況及了解運作流程,不要隨意執行。

很重要講三次,質押股票前,要先評估自己的資金狀況及了解運作流程,不要隨意執行。

有夢最美

1.有100萬要投資。

2.世寧股票每股股價10元,每張10000元。預期年化殖利率至少6%。

3.C券商提供借貸利率2.17%,合約為6個月,合約展延1次至12個月。4.每次抵押借款金額為抵押股票價值上限60%。

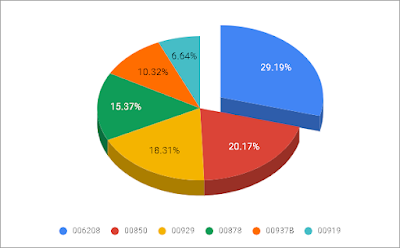

白日夢1

直接用100萬買100張10元的世寧股票,1年預期年化殖利率6%,預期獲利60000元。

白日夢2

先用100萬買100張10元的世寧股票。

使用C券商(股票質押60%,利率2.17%),使用100張世寧股票抵押獲得60萬。

再購買60張10元的世寧股票,共有160張世寧股票。

160張世寧股票,1年預期年化殖利率6%,獲得配息96000元。借款60萬,1年利息13020元。

預期獲利 82980 (96000-13020)元。比原來獲利60000多了28290元,年化殖利率比6%多了2.3%達到8.30%。

白日夢3

先用100萬買100張10元的世寧股票。

使用C券商(股票質押60%,利率2.17%),使用100張世寧股票抵押獲得60萬。再買60張10元的世寧股票。

再把新買60張世寧股票抵押獲得36萬再買36張10元的世寧股票,共有196張世寧股票。

196張世寧股票,1年預期年化殖利率6%,獲得配息117600元。借款96(60+36)萬,1年利息20832元。

預期獲利 96768 (117600-20832)元。比原來獲利60000多了36768元,年化殖利率比6%多了3.68%達到9.68%。

一直抵押下去就可以一直夢????

夢醒了,不要做夢了,現實是要有閒錢100萬,而且市場及股票沒有大波動,才有機會。

很重要講三次,不要再做夢了。質押股票前,要先評估自己的資金狀況及了解運作流程,不要隨意執行。

很重要講三次,不要再做夢了。質押股票前,要先評估自己的資金狀況及了解運作流程,不要隨意執行。

很重要講三次,不要再做夢了。質押股票前,要先評估自己的資金狀況及了解運作流程,不要隨意執行。